Velocidad y modo de Grabación

Otra cosa que debemos saber es sobre la velocidad. Los quemadores de discos tienen una velocidad de grabación, o sea, permiten quemar como máximo a una cantidad de revoluciones determinadas, lo que se traduce en: mayor velocidad=menor tiempo de espera.

No obstante, no importa cuan rápido sea nuestro quemador, ciertos discos no deben de quemarse a velocidades incorrectas puesto que corremos el riesgo de no obtener del CD lo esperado.

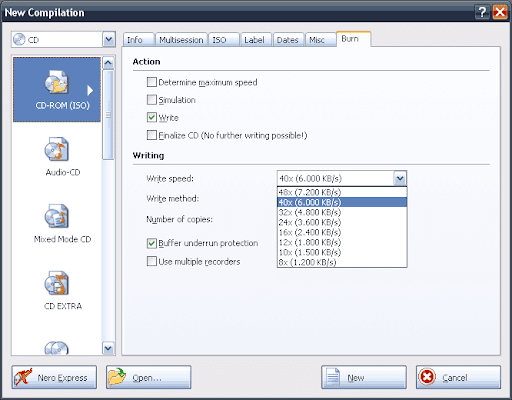

Por lo general los discos de datos son los que más rápido se pueden quemar, ya que, como serán leídos en ordenadores, los dispositivos encargados de esta tarea (lectores de CD) vienen casi siempre con velocidades muy por encima de las que se pueden quemar. O lo que es lo mismo, un CD jamás se puede quemar más rápido de lo que se puede leer. Para acceder a las velocidades de grabación haremos clic sobre la última pestaña (“Burn”). Allí podremos ver cual es el máximo y mínimo de velocidad a la que puede trabajar nuestro quemador (La velocidad se expresa en “x”: 8x, 16x, 24x…)

Como se ve en la imagen, en mi caso, puedo ir desde 8x hasta 48x, y como el lector de CD que tengo es capaz de leer a 56x y la mayoría vienen calibrados para reconocer una cantidad de x mayor o igual a 52, entonces podemos marcar la velocidad más alta.

Nota: En lo personal no marco nunca 48x, ya que temo estar forzando el quemador a grabar a la máxima velocidad para la que está diseñado.

Nótese también que podemos “Cerrar” o no un CD. Cerrar un CD implica que no será posible volver a grabar más datos en el. Si compramos un disco y lo único que le ponemos dentro es una foto y luego cerramos el disco, habremos gastado el dinero prácticamente por gusto. Por el contrario, dejarlo abierto, nos permite que en determinado momento, sea o no reescribible, podamos añadir más información hasta que el CD esté lleno. Esto se hará marcando o no la opción “Finaliza CD (No futher writing possible)”

Los CD de audio por el contrario deberían quemarse a 8x (16X cuando más). Si se va a reproducir en un equipo reproductor de VCD o de DVD podemos darnos el lujo de aumentar la velocidad, pero si no sabemos donde será re producido, corremos el riesgo de que sea en un equipo antiguo, y estos no reconocen velocidades mayores de 16x (me he encontrado con casos en los que 16x no son reconocidos).

Videos CD (VCD) y Súper Video CD (SVCD) son formatos un poco más modernos y por lo tanto podemos aumentar un poco más la velocidad de grabación. Yo siempre utilizo 24x para estos formatos (son aproximadamente 5 min). Pero se de muchos que los queman a 32x y jamás han tenido problemas.

CD Copy, como es una copia de disco, se le deberá ajustar la velocidad en dependencia de lo que se valla a copiar.

Nota: Las copias de disco, los CD de Audio y los CD de Video no se pueden quedar abiertos, por lo que la opción está seleccionada y no permite modificación.

Transferencia

Muchos se habrán dado cuenta que la velocidad de transferencia de un DVD es mucho mayor que la de un CD y se preguntarán, ¿Cómo puede ser que 4.7 Gb pasen en un tiempo similar a 700 Mb?.Bien, esto se debe no solo al lector, sino a lo que les explicaba anteriormente de la capacidad de almacenamiento y la forma de lograrlo. Para poner un ejemplo un poco más entendible lo explicaré de la siguiente forma.

Imagínense una guagua común, en la que caben unas 40 personas. Esto sería algo como… (déjenme pensar…mmmm) 10 pares de asientos a la derecha y 10 pares de asientos a la izquierda. Ese sería el CD. Ahora supongamos que a la misma guagua le ponemos 1 asiento adicional a cada par de asientos, con lo que serían 10 tríos de asientos a la izquierda y 10 tríos de asientos a la derecha: Total de asientos=60. Ese sería el DVD.

Según el ejemplo es el mismo transporte, las mismas medidas externas y sin embargo es capaz de transportar a más personas en cada viaje. Eso es lo que hace que el DVD sea más rápido que el CD. El lente leerá un área del mismo tamaño, la velocidad de rotación será similar, pero en cada paquete de datos que se lean habrá más información.

Quemando!!

Cuando ya estamos quemando un disco, no importa si es CD o DVD, lo que se hace es pasar un laser a altas temperaturas sobre la superficie del disco y dejar una especie de pequeños huecos que serán interpretados luego por el ordenador como datos. Como ambos tipos de discos (CD y DVD) tienen una cubierta resistente al laser, esta cubierta no se ve afectada para nada en el proceso de grabado.El Nero nos irá mostrando paso a paso cada detalle del proceso de grabación, desde el nivel y estado del buffer hasta la velocidad a la que se están escribiendo los datos.

Ahh!!, Verdad!!, El Buffer.

Siempre que se quema un disco se estará grabando en el datos que se encuentren almacenados en algún otro lugar. Como leer a la par que se graba, lo que se hace es que se lee la información que se quiere introducir en el disco, se guarda en algún lugar (buffer) y luego que el buffer está lleno se procede a pasarla al disco. Por supuesto que, mientras mayor sea el buffer, más rápido será el proceso de quemado (en caso que se permita se deberá habilitar la opción de ultra buffer que tiene el Nero).Como consejo recomendaría que se pase a una unidad lo más rápida posible los datos que se quieren introducir al disco. Si por ejemplo, tenemos una película en una memoria flash, seria aconsejable antes de quemarla que la copiáramos a la máquina, así evitamos no solo que un desperfecto en la memoria nos eche a perder el disco, sino que, como la lectura desde el disco duro es más rápida que de la memoria, le estaremos facilitando trabajo el buffer.

Overburning

Como mismo existe el OverClocking, que se encarga de forzar la velocidad de algunos de los componentes de la máquina (generalmente el microprocesador), en el proceso de quemado tenemos lo que es el Overburning que se encarga de sobre quemar un disco.Quizás en varias ocasiones hemos tenido un archivo de video que se sobrepasa por unos pocos Megas lo que admite un CD. En ese caso el Nero nos mostrará un cartel de aviso en el que nos informa que el archivo es mayor de lo que se puede grabar y acto seguido nos pregunta si queremos proceder o no.

En caso que afirmemos, estaríamos tratando de hacer algo para lo que ni la unidad ni el disco estarán preparados. El la unidad quizás no suceda nada (yo lo he hecho algunas decenas de veces y hasta el sol de hoy…) pero el disco si es quien sufre en cada una de estas veces, y es luego cuando obtenemos un video que aparentemente no tiene problemas, pero al final de la película comenzamos a ver los cuadros extraños y ruidos inusuales.

Lo que el quemador ha hecho es tratar de apilar el contenido, pero el video no acepta este tipo de tratamiento y es cuando se ve un poco mal. Si no nos importan los últimos minutos, podemos darnos el lujo de hacerlo, pero si cada detalle de lo que se va a grabar resulta de nuestro interés, entonces deberemos tratar de reducir primero la calidad en aras de obtener un archivo de menos tamaño.

Mi vecina me prestó un disco…. pero es DVD

Ni tan pocos ni tan muchos, pero si existe un número significativo de quemadores que son capaces de reproducir películas en formato DVD pero a la hora de quemar se limitan a los CD. Esto puede ser un problema si queremos hacernos de esa película que nos gusta tanto y que solo encontramos en formato DVD.Aunque los Discos DVD sean de 4.7 Gb y las películas grabadas en estos ocupen todo el disco, esto es más pacotilla que otra cosa. Una película, en el formato que sea, por lo general tendrá una duración aproximada de entre 1 hora y 50 minutos a 2 horas y 20 minutos (Si, yo también vi el señor de los anillos, pero eso no es una película, ¡ESO ES UN CLÁSICO!)

Lo que sucede en estos casos es que las películas en formato DVD tienen una calidad muy superior en cada fotograma y el sonido por lo general es de 5.1 para arriba.

Para estos casos nos servirá un ripeador de DVD. Esto no es más que un programa que se encarga de coger cada fotograma de la película y ajustarle la calidad (hacerlo trizas). De esta forma se puede llevar una película DVD a formato VCD y la pérdida de calidad, aunque es considerable, no se echará a ver tanto en un televisor estándar. Además, un ripeador no solo es capaz de convertir la película de *.vob a *.mpg, sino que nos ayudará a saltarnos las protecciones de copia que tienen muchos de estos formatos.

Aún así puede que la película quedé de un tamaño mayor a la capacidad de un CD, pero esto no es problema, otros programas nos ayudarán a reducir aún más el bitrate (algo similar a calidad) de audio y video de la película, pudiendo con esto meter incluso dos películas de duración estándar en un solo CD (quizás no se le pueda ver la espinilla que tiene el actor principal, pero igual disfrutaremos del estrellón que le dan al malo al final de la película). A pesar de esto, cuando se utiliza uno de estos programas se le está modificando al archivo de video las propiedades que tiene, convirtiéndolo en un archivo no estándar para ser reproducido en un reproductor VCD, con lo que el Nero nos dirá algo como “El archivo no es estándar bla, bla, bla”. En ese caso, si el equipo en que se verá el disco ya quemado es lo suficientemente bueno, esto no será un problema para nada.

Nota: como ripeador de DVD recomiendo el DVDriper y para modificaciones del bitrate a un archivo de video sugiero el TMPGEnc quien da la posibilidad también de fusionar la película con el subtítulo.

Mi reproductor de discos está loco

No, no está loco, locos están los fabricantes. Con la gran cantidad de equipos de este tipo que salen al mercado, desgraciadamente aún no se crea un estándar que provea a los usuarios finales de un equipo moderno y sin tantas complicaciones.Un reproductor de VCD podrá reproducir películas en su formato nativo (*.dat) con una duración de al menos 70 minutos que es la capacidad que es capaz de almacenar un CD . Pero un buen equipo VCD no se limitará solamente a esto, sino que tratará de poder ver también *.mp3, *.wav, *.mpg, *.jpg y por tiempos mucho mayores de la hora y media. Pero esto no es en todos los casos, si tienen equipos de este tipo, de seguro habrán pasa do por la amarga experiencia de ver como un filme se le ve bien a todos nuestros vecinos menos a nosotros mismos. Esto pasa porque en el software del equipo, por capricho del fabricante, no viene incluida la programación para visualizar de forma correcta cierto tipo de foto o de película. Por esto sugiero que, antes de comprar un equipo, no se deje deslumbrar por la cantidad de lucecitas que tiene o por si es Adidas o Nike. Ni la marca ni el diseño en estos casos son importantes, más vale tener un ladrillo que lea hasta AVI, que tener un VCD con más luces que un platillo volador y no sea capaz de ver fotos. Para esto la solución está en el manual. Todos estos equipos traen (o deben traer) un manual donde se le explica al usuario los formatos que es capaz de reproducir. Asegúrese que en el manual estén todos los formatos que usted planea ver y luego decídase por el equipo.

¿Por qué se demora tanto en grabar?, ante son lo hacía

Partículas de polvo pueden interferir en la lectura y escritura del lente, ya sea de un CD o un DVD. En estos casos, no solo lo notaremos cuando tratamos de copiar un disco a la máquina, sino cuando tratamos de quemar.Para estos casos lo mejor es utilizar un CD o DVD limpiador de lentes, preferiblemente los que tienen una especie de pelos que eliminan todo tipo de interferencias entre el laser y los datos.

Vale decir que en estos casos NO IMPORTA A LA VELOCIDAD QUE QUERRAMOS QUEMAR, SIEMPRE SE VA A DEMORAR MUCHO MÁS. En mi caso una vez tenía que esperar hasta hora y media para hacer una copia de DVD.